Systemy kontroli dostępu Roger

Niezawodne rozwiązania dla firm

Współczesne przedsiębiorstwa potrzebują nie tylko skutecznej ochrony fizycznej, ale także integracji bezpieczeństwa z infrastrukturą IT. Właśnie w tym obszarze doskonale sprawdzają się systemy kontroli dostępu Roger – nowoczesne, skalowalne i w pełni zintegrowane rozwiązania, które łączą bezpieczeństwo, automatyzację i elastyczność wdrożenia.

Marka Roger to polski producent z ponad 30-letnim doświadczeniem, którego systemy są wdrażane w tysiącach firm, instytucji i obiektów publicznych. Ich przewagą jest nie tylko wysoka jakość wykonania, ale także możliwość łatwej integracji z infrastrukturą sieciową, systemami IT, monitoringiem CCTV, rejestracją czasu pracy czy oprogramowaniem HR.

Dzięki otwartym protokołom komunikacyjnym, bogatej ofercie sprzętowej i oprogramowaniu klasy enterprise, systemy kontroli dostępu Roger stanowią kompletną platformę bezpieczeństwa dla nowoczesnych organizacji. To rozwiązanie, które rośnie wraz z firmą – od niewielkich biur po rozbudowane sieci oddziałów i obiektów przemysłowych.

Chcesz wdrożyć systemy kontroli dostępu Roger w swojej firmie? Skontaktuj się z nami – pomożemy dobrać rozwiązanie dopasowane do potrzeb Twojej organizacji.

W skrócie:

Czym są systemy kontroli dostępu Roger?

Systemy kontroli dostępu Roger to kompleksowe rozwiązania bezpieczeństwa zaprojektowane i produkowane w Polsce. Marka Roger od ponad trzech dekad tworzy technologie, które wspierają firmy, instytucje publiczne i obiekty przemysłowe w skutecznym zarządzaniu dostępem do pomieszczeń, stref i zasobów.

Podstawą oferty są dwa systemy:

- RACS 4 – sprawdzona i szeroko stosowana platforma dla mniejszych i średnich instalacji,

- RACS 5 – nowoczesna generacja systemów Roger, zaprojektowana z myślą o integracji z infrastrukturą IT i zarządzaniu w modelu sieciowym.

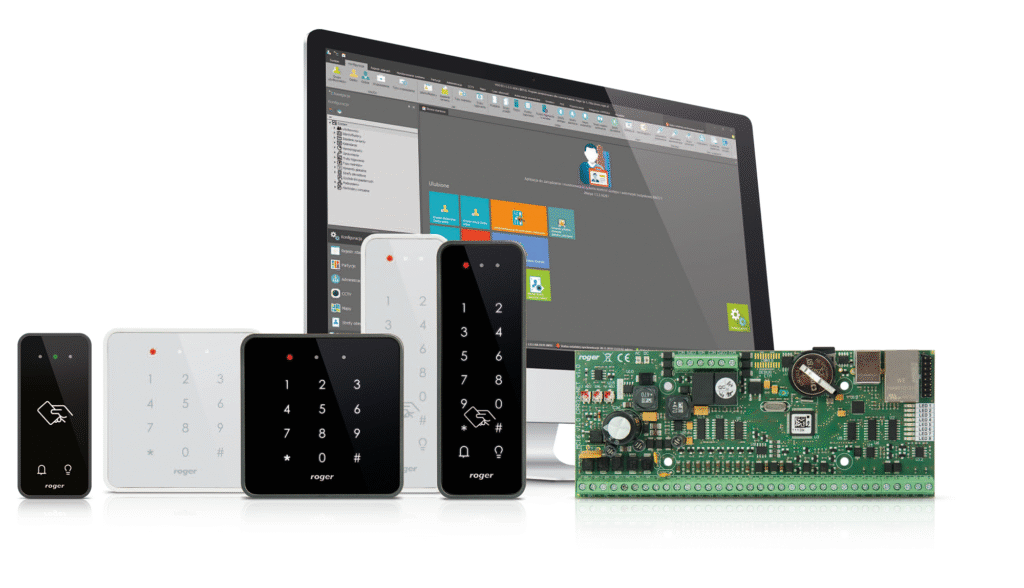

Systemy Roger wyróżniają się modułową budową. Umożliwia ona elastyczne projektowanie rozwiązań – od prostych układów obsługujących kilka drzwi po rozległe systemy kontroli dostępu w korporacjach i sieciach biurowych. Każdy element – kontroler, czytnik, oprogramowanie czy interfejs komunikacyjny – może być dostosowany do wymagań danego środowiska.

Na szczególną uwagę zasługuje oprogramowanie VISO oraz RCP Master, które umożliwia kompleksowe zarządzanie użytkownikami, harmonogramami dostępu, raportowaniem i integracją z systemami IT. Dzięki temu systemy kontroli dostępu Roger mogą stanowić integralny element infrastruktury firmowej, współpracując z Active Directory, systemami rejestracji czasu pracy, HR, CCTV czy BMS.

Roger stawia na otwartą architekturę i interoperacyjność, co pozwala na łatwą integrację z rozwiązaniami innych producentów. To ogromna zaleta w świecie, gdzie bezpieczeństwo fizyczne i cyfrowe coraz częściej przenikają się i wymagają wspólnego zarządzania.

Architektura i komponenty systemu Roger

Jednym z największych atutów, jakie oferują systemy kontroli dostępu Roger, jest ich modułowa i otwarta architektura. Rozwiązania tej marki zostały zaprojektowane tak, aby można je było elastycznie dopasować do potrzeb zarówno małych biur, jak i rozbudowanych środowisk korporacyjnych, uczelni, instytucji publicznych czy zakładów przemysłowych.

W skład typowego systemu Roger wchodzą następujące elementy:

Kontrolery dostępu

To centralne jednostki systemu, które zarządzają autoryzacją użytkowników i komunikacją z pozostałymi urządzeniami. Przykładowo, kontrolery MC16 lub MCX obsługują wiele przejść i mogą współpracować z siecią IP, dzięki czemu łatwo zintegrować je z infrastrukturą informatyczną firmy.

Kontrolery Roger umożliwiają:

- definiowanie reguł i harmonogramów dostępu,

- lokalne buforowanie danych (praca offline),

- szyfrowaną komunikację między urządzeniami a serwerem.

Czytniki kart i biometryczne

Systemy Roger obsługują szeroki zakres technologii identyfikacji — RFID, MIFARE, DESFire, Bluetooth (BLE), PIN, a także biometrię. Dzięki temu można wdrożyć rozwiązania dopasowane do wymagań bezpieczeństwa danej organizacji.

Czytniki mogą współpracować zarówno z lokalnymi kontrolerami, jak i z systemem centralnym poprzez sieć IP lub RS485.

Oprogramowanie zarządzające

Sercem systemu jest oprogramowanie VISO (dla RACS 5) lub RCP Master (dla RACS 4). To rozbudowane narzędzia do konfiguracji, administracji i monitorowania dostępu.

Pozwalają m.in. na:

- centralne zarządzanie użytkownikami i ich uprawnieniami,

- integrację z Active Directory i bazami danych SQL,

- analizę zdarzeń i tworzenie raportów,

integrację z systemami HR, alarmowymi, CCTV, a także BMS.

Moduły komunikacyjne i ekspandery

Systemy Roger oferują szeroki wybór modułów rozszerzeń – od prostych wejść/wyjść cyfrowych, po zaawansowane interfejsy sieciowe i kontrolery strefowe. Dzięki temu możliwa jest pełna personalizacja konfiguracji oraz rozbudowa systemu w przyszłości.

Zaprojektowane w ten sposób systemy kontroli dostępu Roger tworzą spójne środowisko bezpieczeństwa, które można łatwo zintegrować z siecią IT i innymi systemami infrastruktury budynkowej. Taka elastyczność sprawia, że inwestycja w rozwiązania Roger jest długoterminowa i skalowalna – wraz z rozwojem organizacji można stopniowo rozbudowywać system, bez konieczności wymiany całej instalacji.

Integracja systemu Roger z IT

🔹 Połączenie z Active Directory i systemami HR

Oprogramowanie VISO w wersji dla systemu RACS 5 umożliwia bezpośrednią integrację z Active Directory lub innymi usługami katalogowymi (LDAP). Dzięki temu użytkownicy i ich role mogą być zarządzani centralnie, a każda zmiana w strukturze organizacyjnej automatycznie odzwierciedla się w uprawnieniach dostępowych.

Integracja z systemami HR lub ERP (np. SAP, Enova, Comarch ERP) pozwala natomiast automatycznie przypisywać uprawnienia nowym pracownikom, rejestrować ich czas pracy i generować raporty obecności.

🔹 Integracja z chmurą i zdalnym zarządzaniem

Najnowsze wersje systemu RACS 5 obsługują również zdalne zarządzanie przez bezpieczne połączenia internetowe. Administratorzy mogą nadawać uprawnienia, monitorować zdarzenia czy aktualizować oprogramowanie bez konieczności fizycznej obecności w budynku.

To idealne rozwiązanie dla firm posiadających wiele lokalizacji, oddziałów lub pracowników mobilnych.

🔹 Integracja z CCTV, alarmami i BMS

System kontroli dostępu Roger można połączyć z systemami monitoringu wizyjnego (CCTV), alarmowymi, a także z automatyką budynkową (BMS). Przykładowo – w momencie próby nieautoryzowanego wejścia system może automatycznie uruchomić nagranie z kamery, wysłać powiadomienie do ochrony lub zablokować określone drzwi.

Dzięki temu możliwe jest tworzenie scenariuszy reakcji w czasie rzeczywistym oraz pełna wizualizacja zdarzeń w panelu administracyjnym.

🔹 Komunikacja sieciowa i protokoły

Systemy Roger komunikują się z wykorzystaniem standardowych protokołów IP i szyfrowanej transmisji danych (TLS, HTTPS). Kontrolery i moduły komunikacyjne mogą działać zarówno w sieciach lokalnych (LAN), jak i rozproszonych (WAN, VPN).

Zasilanie PoE (Power over Ethernet) ułatwia instalację urządzeń, a segmentacja sieci (np. dedykowany VLAN dla SKD) zapewnia wyższy poziom bezpieczeństwa i stabilność działania.

Dzięki tak rozbudowanym możliwościom integracyjnym systemy kontroli dostępu Roger idealnie wpisują się w model współczesnego zarządzania infrastrukturą IT i bezpieczeństwem. Dla działów IT oznacza to mniej osobnych systemów do utrzymania, dla zarządu – większą kontrolę i oszczędność zasobów, a dla użytkowników – większą wygodę i bezpieczeństwo.

Zastosowania systemów kontroli dostępu Roger

Dzięki swojej modułowej budowie, skalowalności i elastyczności wdrożeniowej, systemy kontroli dostępu Roger znajdują zastosowanie w bardzo szerokim zakresie branż i środowisk pracy. Od małych biur po rozbudowane kampusy korporacyjne – wszędzie tam, gdzie liczy się bezpieczeństwo, automatyzacja i wygodne zarządzanie uprawnieniami użytkowników.

Biura i korporacje

W środowiskach biurowych systemy Roger pozwalają precyzyjnie zarządzać dostępem do pomieszczeń, sal konferencyjnych, stref serwerowych i archiwów. W połączeniu z systemami HR lub ERP umożliwiają rejestrowanie czasu pracy, automatyczne nadawanie uprawnień nowym pracownikom i natychmiastowe ich cofanie po zakończeniu współpracy.

➡ Efekt: wyższy poziom bezpieczeństwa, mniej zadań administracyjnych i pełna kontrola nad ruchem osób w obiekcie.

Przemysł i logistyka

W zakładach produkcyjnych i centrach logistycznych systemy kontroli dostępu Roger zapewniają ochronę stref wysokiego ryzyka, magazynów i pomieszczeń technicznych. Integracja z systemami CCTV, alarmowymi czy przeciwpożarowymi umożliwia automatyczne reagowanie na incydenty oraz śledzenie ruchu osób w newralgicznych obszarach.

➡ Efekt: większe bezpieczeństwo pracowników i infrastruktury oraz zgodność z przepisami BHP i normami audytowymi.

Sektor publiczny i edukacja

W urzędach, szkołach, uczelniach czy placówkach medycznych systemy Roger wspierają zarządzanie dostępem do budynków, laboratoriów i pomieszczeń o ograniczonym dostępie. Umożliwiają również rejestrowanie obecności pracowników oraz integrację z systemami ewidencji czasu pracy.

➡ Efekt: przejrzyste zarządzanie ruchem osób i lepsza ochrona danych osobowych.

Obiekty komercyjne i usługowe

W hotelach, centrach konferencyjnych, siłowniach czy parkingach systemy kontroli dostępu Roger pozwalają zarządzać dostępem dla gości, klientów i personelu. Dzięki obsłudze kart, aplikacji mobilnych i kodów PIN systemy te świetnie sprawdzają się w środowiskach o dużej rotacji użytkowników.

➡ Efekt: wygoda, automatyzacja, a także ograniczenie kosztów obsługi.

Kampusy i obiekty wielooddziałowe

Roger oferuje rozwiązania idealne dla firm i instytucji posiadających wiele lokalizacji. Systemy mogą działać w architekturze rozproszonej, a zarządzanie odbywa się centralnie z poziomu oprogramowania VISO.

➡ Efekt: spójna polityka dostępu w całej organizacji i łatwe zarządzanie setkami przejść w różnych obiektach.

Dzięki tak szerokim możliwościom wdrożeniowym systemy kontroli dostępu Roger można dopasować do niemal każdego środowiska. Ich otwarta architektura, odporność na awarie i bogate opcje integracji sprawiają, że stanowią solidną podstawę do budowy nowoczesnego ekosystemu bezpieczeństwa w firmie.

Najważniejsze funkcje i zalety systemów Roger

Nowoczesne systemy kontroli dostępu Roger zostały zaprojektowane tak, aby zapewnić maksymalne bezpieczeństwo przy jednoczesnej prostocie zarządzania i elastyczności integracji. To rozwiązania, które rozwijają się wraz z firmą i potrafią dopasować się do różnych scenariuszy wdrożeniowych – od pojedynczego biura po rozbudowane kampusy przemysłowe.

1. Centralne zarządzanie użytkownikami i uprawnieniami

Dzięki oprogramowaniu VISO administratorzy mogą w jednym panelu zarządzać dostępami we wszystkich obiektach, oddziałach i strefach. Integracja z Active Directory pozwala synchronizować konta pracowników, automatyzując nadawanie i cofanie uprawnień.

2. Wysoki poziom bezpieczeństwa danych

Systemy kontroli dostępu Roger obsługują szyfrowaną komunikację między urządzeniami i serwerem (TLS, HTTPS), zabezpieczają dane osobowe użytkowników oraz wspierają zgodność z wymogami RODO i normami ISO 27001.

3. Praca w trybie offline

Nawet w przypadku utraty połączenia z serwerem system działa lokalnie – kontrolery przechowują dane w pamięci i zachowują pełną funkcjonalność. To gwarantuje bezpieczeństwo i nieprzerwaną pracę nawet podczas awarii sieci.

4. Elastyczna rozbudowa i skalowalność

Architektura modularna pozwala rozbudować system w dowolnym momencie – o kolejne drzwi, piętra czy budynki. Systemy Roger są w pełni skalowalne i umożliwiają integrację z nowymi technologiami bez konieczności wymiany całej infrastruktury.

5. Integracja z wieloma systemami firmowymi

Roger współpracuje z systemami HR, ERP, CCTV, BMS, alarmowymi i rezerwacji zasobów. Dzięki otwartemu API możliwa jest również integracja z dedykowanymi aplikacjami lub platformami analitycznymi.

6. Polska produkcja i lokalne wsparcie techniczne

Systemy Roger powstają w Polsce – co oznacza krótszy czas realizacji zamówień, dostępność części zamiennych i szybkie wsparcie techniczne. Dla firm oznacza to pewność działania i możliwość personalizacji rozwiązań.

7. Rozbudowane raportowanie i analityka

System generuje raporty dotyczące logowań, zdarzeń i aktywności użytkowników, wspierając audyty bezpieczeństwa i wewnętrzne kontrole. Możliwe jest eksportowanie danych do formatów kompatybilnych z systemami BI i HR.

8. Nowoczesny interfejs i prostota obsługi

Oprogramowanie VISO zostało zaprojektowane z myślą o intuicyjnej obsłudze – administratorzy mogą zarządzać systemem zdalnie, planować harmonogramy dostępu i monitorować zdarzenia w czasie rzeczywistym.

W efekcie systemy kontroli dostępu Roger łączą w sobie funkcjonalność klasy enterprise, przystępność wdrożenia i bezpieczeństwo klasy korporacyjnej. To nowoczesna platforma bezpieczeństwa, która wspiera cyfrową transformację organizacji i pozwala skutecznie zarządzać dostępem w całej infrastrukturze firmy.

System Roger RACS 5 – nowa generacja kontroli dostępu

Ewolucją rozwiązań marki Roger jest RACS 5 – zaawansowany, w pełni sieciowy system kontroli dostępu, zaprojektowany z myślą o nowoczesnych firmach i instytucjach, które wymagają wysokiego poziomu bezpieczeństwa, centralnego zarządzania i integracji z IT.

W porównaniu do wcześniejszej generacji RACS 4, system RACS 5 oferuje znacznie większe możliwości w zakresie skalowalności, funkcjonalności i współpracy z innymi technologiami.

Nowoczesna architektura sieciowa

RACS 5 został oparty o komunikację w sieci TCP/IP, co pozwala łączyć urządzenia w obrębie całej infrastruktury firmowej – niezależnie od liczby lokalizacji. Każdy kontroler może działać autonomicznie, a jednocześnie podlegać centralnemu zarządzaniu z poziomu oprogramowania VISO.

Dzięki temu administratorzy mają pełen wgląd w stan systemu, mogą zdalnie nadawać uprawnienia, monitorować zdarzenia i reagować w czasie rzeczywistym.

Pełna integracja z systemami IT i bezpieczeństwa

RACS 5 bez problemu współpracuje z usługami Active Directory, bazami danych SQL, systemami HR, alarmowymi, CCTV czy BMS.

Otwarta architektura i RESTful API umożliwiają łączenie systemu z aplikacjami firm trzecich, co czyni go niezwykle elastycznym rozwiązaniem dla organizacji o zróżnicowanych wymaganiach.

Obsługa nowych technologii identyfikacji

System Roger RACS 5 wspiera wiele metod autoryzacji:

- karty zbliżeniowe (MIFARE®, DESFire®, HID),

- kody PIN,

- identyfikację biometryczną,

- mobilny dostęp – za pomocą technologii Bluetooth (BLE) i NFC.

Dzięki temu użytkownicy mogą korzystać z kart lub aplikacji mobilnych, co zwiększa wygodę i ogranicza potrzebę stosowania fizycznych przepustek.

Zaawansowane scenariusze i automatyzacja

RACS 5 pozwala na tworzenie niestandardowych reguł dostępu – np. łączenie zdarzeń z systemem alarmowym, kamerami lub czujnikami ruchu. System może automatycznie otwierać, blokować lub sygnalizować przejścia w zależności od kontekstu i harmonogramu.

Dzięki temu stanowi nie tylko narzędzie ochrony, ale także platformę do automatyzacji procesów budynkowych.

Skalowalność i niezawodność klasy enterprise

System Roger RACS 5 może obsługiwać od kilku do tysięcy punktów kontroli dostępu. Nawet w przypadku awarii sieci kontrolery zachowują pełną funkcjonalność dzięki lokalnemu buforowaniu danych i pracy offline.

To rozwiązanie stworzone z myślą o środowiskach, w których niezawodność i ciągłość działania są absolutnym priorytetem.

System Roger RACS 5 to nowoczesna platforma bezpieczeństwa, która idealnie wpisuje się w potrzeby firm poszukujących rozwiązań zintegrowanych, elastycznych i łatwych w zarządzaniu. W połączeniu z infrastrukturą IT tworzy spójny ekosystem kontroli dostępu – bezpieczny, skalowalny i gotowy na przyszłość.

Korzyści dla firm

Wdrożenie systemów kontroli dostępu Roger to nie tylko inwestycja w bezpieczeństwo, ale również w efektywność i nowoczesne zarządzanie infrastrukturą. Dzięki połączeniu rozwiązań fizycznych i cyfrowych, firmy zyskują pełną kontrolę nad dostępem, oszczędność czasu oraz realne wsparcie procesów operacyjnych i kadrowych.

1. Wzrost bezpieczeństwa organizacji

Systemy Roger umożliwiają szczegółowe definiowanie uprawnień dostępowych, dzięki czemu każda osoba ma dostęp wyłącznie do tych stref, które są jej niezbędne do pracy. Integracja z systemami CCTV, alarmowymi i BMS pozwala reagować na incydenty w czasie rzeczywistym, a rejestr zdarzeń zapewnia pełną przejrzystość i zgodność z audytami bezpieczeństwa.

2. Automatyzacja i centralne zarządzanie

Dzięki integracji z Active Directory, systemami HR i ERP, systemy kontroli dostępu Roger automatyzują proces nadawania i odbierania uprawnień. Administratorzy mogą zarządzać wszystkimi lokalizacjami z jednego panelu, a procesy takie jak onboarding, zmiana stanowiska czy zakończenie współpracy przebiegają bez udziału działu IT.

3. Optymalizacja kosztów i zasobów

Centralne zarządzanie oznacza mniej pracy administracyjnej, mniej błędów i szybsze reagowanie na zmiany. Dodatkowo, system eliminuje konieczność stosowania osobnych aplikacji do kontroli wejść, ewidencji czasu pracy i monitorowania dostępu.

Dla dużych organizacji oznacza to znaczną redukcję kosztów operacyjnych i szybszy zwrot z inwestycji (ROI).

4. Skalowalność i elastyczność wdrożenia

Systemy kontroli dostępu Roger można wdrażać etapami – zaczynając od kilku punktów dostępu, a następnie rozbudowując system w miarę rozwoju organizacji. Modułowa architektura pozwala na integrację z już istniejącą infrastrukturą IT, bez konieczności kosztownych modernizacji.

5. Zgodność z regulacjami i audytami

Dzięki pełnemu logowaniu zdarzeń, kontroli dostępu i szyfrowanej komunikacji, system Roger wspiera zgodność z wymaganiami RODO, normami bezpieczeństwa ISO, a także przepisami dotyczącymi ochrony danych i infrastruktury krytycznej.

6. Komfort użytkowników i nowoczesne technologie

Dzięki obsłudze mobilnych metod autoryzacji (BLE, NFC) i intuicyjnemu oprogramowaniu, użytkownicy mogą korzystać z systemu w sposób wygodny i bezpieczny. Z kolei dział IT zyskuje rozwiązanie, które można łatwo monitorować, aktualizować i rozwijać w ramach istniejącej infrastruktury.

W efekcie systemy kontroli dostępu Roger wspierają firmy w budowie nowoczesnego, cyfrowo zintegrowanego środowiska pracy, w którym bezpieczeństwo staje się fundamentem sprawnej organizacji i rozwoju biznesu.

Podsumowanie i rekomendacja sprzedażowa

Systemy kontroli dostępu Roger łączą bezpieczeństwo klasy enterprise z elastycznością integracji IT. Dzięki otwartej architekturze, bogatym integracjom (AD, HR/ERP, CCTV, BMS) i skalowalności od kilku drzwi po kampusy wielooddziałowe, są świetnym wyborem dla firm, które chcą centralnie zarządzać dostępem, automatyzować procesy i spełniać wymogi audytowe (RODO/ISO).

Jeśli rozważasz wdrożenie lub modernizację systemu – rekomendujemy RACS 5 jako nową generację rozwiązań Roger. Zapewnia on szyfrowaną komunikację, pracę offline, mobilny dostęp (BLE/NFC) i intuicyjne zarządzanie w VISO. To bezpieczna inwestycja z wysokim ROI, którą można rozwijać etapami bez przestojów.

❓ FAQ – najczęściej zadawane pytania o systemy kontroli dostępu Roger

1. Czym różni się system Roger RACS 5 od starszej wersji RACS 4?

RACS 5 to nowoczesna, sieciowa wersja systemu kontroli dostępu Roger, zaprojektowana z myślą o integracji z infrastrukturą IT. Oferuje komunikację w protokole TCP/IP, szyfrowanie danych (TLS, HTTPS), centralne zarządzanie w oprogramowaniu VISO oraz obsługę mobilnych metod autoryzacji (Bluetooth, NFC). W porównaniu z RACS 4 jest bardziej skalowalny, elastyczny i lepiej przygotowany do współpracy z systemami firmowymi (AD, HR, CCTV, BMS).

2. Czy systemy kontroli dostępu Roger można zintegrować z Active Directory?

Tak. Oprogramowanie VISO obsługuje integrację z Active Directory (AD) i innymi usługami katalogowymi (LDAP). Dzięki temu administratorzy mogą centralnie zarządzać użytkownikami – ich konta i uprawnienia w systemie dostępu są synchronizowane z danymi w AD. To znacznie ułatwia zarządzanie dostępami w większych organizacjach i eliminuje ryzyko błędów.

3. Czy systemy Roger obsługują mobilny dostęp zamiast kart?

Tak, systemy kontroli dostępu Roger RACS 5 wspierają autoryzację przy użyciu smartfonów. Dzięki technologii Bluetooth Low Energy (BLE) oraz NFC, użytkownicy mogą otwierać drzwi przy pomocy dedykowanej aplikacji mobilnej, bez konieczności używania tradycyjnych kart lub breloków. To rozwiązanie zwiększa wygodę, bezpieczeństwo i ogranicza koszty eksploatacyjne.

4. Czy Roger to dobre rozwiązanie dla firm wielooddziałowych?

Zdecydowanie tak. System RACS 5 został stworzony z myślą o rozproszonych strukturach organizacyjnych. Umożliwia centralne zarządzanie wszystkimi lokalizacjami z poziomu jednej konsoli administracyjnej, dzięki czemu polityka bezpieczeństwa jest spójna w całej organizacji.

5. Jakie są koszty wdrożenia systemu kontroli dostępu Roger?

Koszt wdrożenia zależy od skali projektu, liczby punktów dostępu, rodzaju czytników i wymaganego oprogramowania. Nomacom oferuje bezpłatną konsultację i wycenę – nasi eksperci pomogą dobrać rozwiązanie odpowiednie do potrzeb Twojej firmy, zapewniając najlepszy stosunek funkcjonalności do kosztu.

Masz pytania lub szukasz konkretnego rozwiązania IT?

Skontaktuj się z nami!

Doradzimy i przygotujemy indywidualną ofertę – szybko i profesjonalnie.