Projektowanie sieci warstwowej

Access, distribution, core w praktyce

Projektowanie sieci warstwowej to jeden z kluczowych elementów budowy nowoczesnej i skalowalnej infrastruktury IT. Model oparty o warstwy access, distribution i core pozwala uporządkować architekturę sieci LAN, zwiększyć jej bezpieczeństwo oraz przygotować ją na automatyzację, integrację z chmurą i SD-WAN. W praktyce jednym z najczęściej wykorzystywanych rozwiązań do projektowania sieci warstwowej są przełączniki Cisco Catalyst.

W tym artykule pokazujemy:

- jak projektować sieć warstwową opartą o Cisco Catalyst,

- jak dobrać przełączniki do warstwy access, distribution i core,

- jaką rolę odgrywają automatyzacja, SD-Access i monitoring,

- jak sieć LAN integruje się dziś z Wi-Fi 6E / Wi-Fi 7 oraz SD-WAN,

- oraz jakie błędy w projektowaniu sieci są dziś najkosztowniejsze.

Projektujesz lub modernizujesz sieć firmową?

Pomożemy zaprojektować sieć warstwową access–distribution–core dopasowaną do skali firmy, bezpieczeństwa i przyszłych wymagań IT.

W skrócie:

Dlaczego architektura sieci LAN ma dziś kluczowe znaczenie?

Sieć LAN przestała być wyłącznie „transportem pakietów”. Dziś to:

- punkt egzekwowania polityk bezpieczeństwa,

- element Zero Trust,

- platforma integrująca użytkowników lokalnych, zdalnych i aplikacje chmurowe,

- fundament dla systemów krytycznych (ERP, VoIP, wideo, OT, IoT).

Źle zaprojektowana sieć skutkuje:

- trudną rozbudową,

- niską wydajnością,

- podatnością na błędy konfiguracyjne,

- brakiem widoczności i kontroli,

- wysokimi kosztami operacyjnymi (OPEX).

Dlatego coraz więcej organizacji wraca do przemyślanej architektury warstwowej, ale realizowanej w nowoczesny sposób – z automatyzacją, centralnym zarządzaniem i segmentacją logiczną.

Czym jest projektowanie sieci warstwowej (access, distribution, core)?

Architektura sieci warstwowej (3-tier) zakłada logiczny podział infrastruktury LAN na trzy warstwy, z których każda pełni inną funkcję:

- Access – punkt dostępu użytkowników i urządzeń końcowych,

- Distribution – warstwa agregacji i kontroli,

- Core – szybki, niezawodny kręgosłup sieci.

W mniejszych środowiskach spotyka się również model 2-tier (collapsed core), gdzie distribution i core są połączone, jednak zasady projektowe pozostają podobne.

Kluczową zaletą architektury warstwowej jest:

- czytelność,

- łatwa skalowalność,

- przewidywalność zachowania sieci,

- możliwość wdrażania zaawansowanych polityk bezpieczeństwa.

Warstwa access – punkt styku użytkownika z siecią

Rola warstwy access

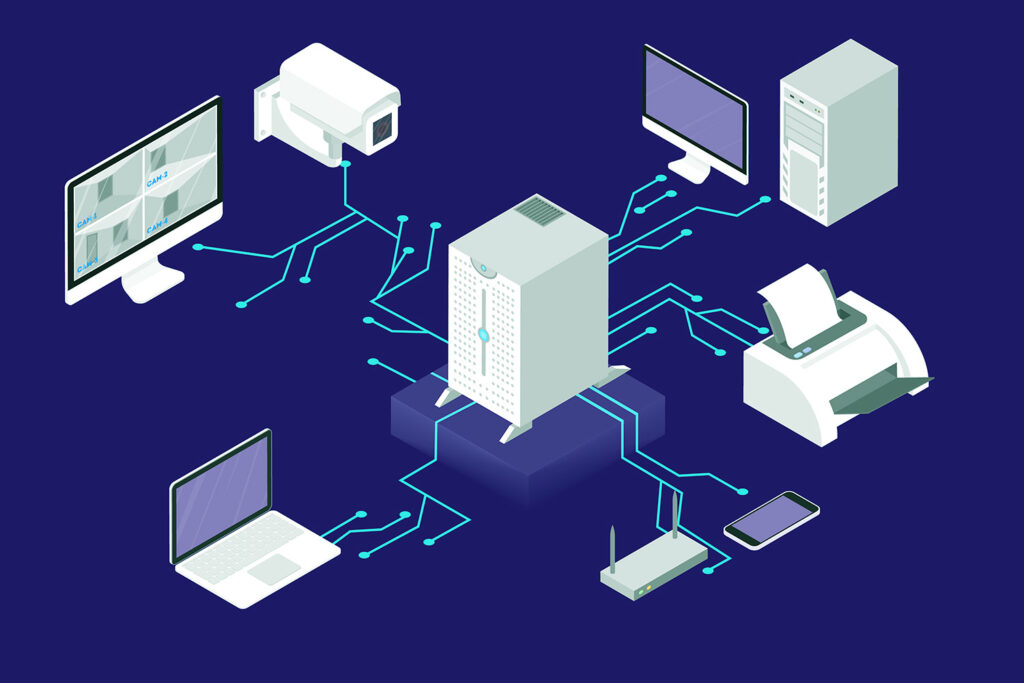

Warstwa access to miejsce, w którym sieć spotyka się z użytkownikiem i urządzeniem końcowym. To tutaj podłączane są:

- komputery i laptopy,

- telefony VoIP,

- punkty dostępowe Wi-Fi,

- kamery IP,

- urządzenia IoT i OT.

W praktyce warstwa access odpowiada za:

- autoryzację urządzeń,

- przypisanie do VLAN-ów lub segmentów,

- zapewnienie zasilania PoE,

- egzekwowanie podstawowych polityk bezpieczeństwa,

- zapewnienie jakości usług (QoS).

Cisco Catalyst w warstwie access

Cisco Catalyst od lat jest standardem w warstwie access w sieciach firmowych. W zależności od skali środowiska najczęściej stosowane są:

- Cisco Catalyst 1000 / 1200 / 1300 – mniejsze biura i oddziały,

- Cisco Catalyst 9200 / 9200L – standard enterprise,

- Cisco Catalyst 9300 – access w większych środowiskach i kampusach.

Kluczowe cechy Catalyst w access:

- pełne wsparcie PoE / PoE+ / UPOE (niezbędne dla Wi-Fi 6E / Wi-Fi 7),

- integracja z Cisco ISE (kontrola dostępu),

- gotowość do SD-Access,

- wysoka niezawodność i długi lifecycle.

Access a przyszłość: Wi-Fi 6E i Wi-Fi 7

Nowe standardy Wi-Fi radykalnie zmieniają wymagania wobec warstwy access:

- wyższe prędkości transmisji danych,

- więcej jednoczesnych urządzeń,

- większe zapotrzebowanie na PoE,

- wyższe uplinki (2,5G / 5G / 10G).

Projektując sieć access dziś, trzeba myśleć co najmniej 5–7 lat do przodu, bo infrastruktura kablowa i przełączniki access są najdroższe w wymianie.

Warstwa distribution – serce kontroli i segmentacji

Rola warstwy distribution

Warstwa distribution to najczęściej niedoceniany, a jednocześnie najważniejszy element architektury LAN. To tutaj:

- agregowany jest ruch z wielu przełączników access,

- realizowany jest routing między VLAN-ami,

- egzekwowane są polityki bezpieczeństwa,

- wdrażana jest segmentacja logiczna.

Distribution decyduje o:

- stabilności całej sieci,

- możliwości rozbudowy,

- jakości integracji z core, firewallami i SD-WAN.

Cisco Catalyst w warstwie distribution

W tej warstwie najczęściej spotyka się:

- Cisco Catalyst 9300 (stackowane),

- Cisco Catalyst 9400 (modularne).

Dlaczego Catalyst sprawdza się w distribution?

- pełny routing warstwy 3,

- redundancja zasilania i uplinków,

- wysoka przepustowość,

- wsparcie dla zaawansowanych polityk ACL,

- gotowość pod SD-Access.

Distribution a SD-Access

W nowoczesnych sieciach Cisco coraz większą rolę odgrywa SD-Access (Software-Defined Access). W tym modelu:

- fizyczna topologia pozostaje warstwowa,

- logika sieci jest zarządzana centralnie,

- segmentacja realizowana jest logicznie (bez mnożenia VLAN-ów).

Warstwa distribution pełni kluczową rolę w egzekwowaniu: polityk dostępu, segmentacji użytkowników, mikrosegmentacji ruchu.

Warstwa core – kręgosłup sieci firmowej

Rola warstwy core

Core to najszybsza i najbardziej niezawodna część sieci. Jej zadaniem jest:

- szybki transport danych,

- minimalizacja opóźnień,

- zapewnienie wysokiej dostępności,

- integracja z data center, firewallami i WAN.

Core nie powinien być miejscem skomplikowanych polityk – jego rolą jest stabilność i wydajność.

Cisco Catalyst w warstwie core

Dedykowane modele do core to:

Kluczowe cechy:

- bardzo wysoka przepustowość,

- niskie opóźnienia,

- redundancja sprzętowa,

- gotowość do pracy 24/7,

- skalowalność dla dużych środowisk.

Access vs Distribution vs Core – porównanie ról

| Warstwa | Główna rola | Typowe modele Catalyst |

|---|---|---|

| Access | Dostęp użytkowników i urządzeń | 9200, 9300 |

| Distribution | Agregacja i kontrola | 9300, 9400 |

| Core | Transport i wydajność | 9500, 9600 |

Ten podział nie jest „sztuką dla sztuki” – to fundament stabilnej i skalowalnej sieci.

Automatyzacja i zarządzanie – rola Cisco DNA Center

Sieć bez automatyzacji to dziś błąd projektowy

Jednym z najczęstszych i najdroższych błędów w nowoczesnych projektach sieciowych jest zaprojektowanie poprawnej topologii, ale bez automatyzacji i monitoringu.

Skutki: ręczne konfiguracje, błędy ludzkie, brak widoczności problemów, a także długi czas reakcji na awarie.

Cisco DNA Center – centralne zarządzanie siecią

Cisco DNA Center umożliwia: centralne zarządzanie przełącznikami Catalyst, automatyczne wdrażanie konfiguracji, monitoring wydajności i dostępności, analizę zachowania sieci, integrację z SD-Access.

To rozwiązanie, które zmienia sieć z „kosztu” w kontrolowaną platformę IT.

Integracja z SD-WAN – LAN i WAN jako jeden ekosystem

W nowoczesnych projektach sieciowych LAN nie istnieje już w oderwaniu od WAN. Coraz częściej użytkownicy pracują hybrydowo, aplikacje są w chmurze, oddziały wymagają spójnych polityk.

Cisco Catalyst bardzo dobrze integruje się z: Cisco SD-WAN, centralnym zarządzaniem politykami, segmentacją ruchu end-to-end (od access po WAN).

Dzięki temu możliwe jest: spójne bezpieczeństwo, przewidywalna wydajność, uproszczone zarządzanie całą siecią.

Projektowanie sieci warstwowej z Cisco Catalyst – dobre praktyki

1️⃣ Projektuj sieć od wymagań biznesowych, nie od sprzętu

Zacznij od analizy procesów i krytycznych aplikacji w firmie. Określ liczbę użytkowników, urządzeń IoT, wymagania dotyczące bezpieczeństwa i dostępności. Dopiero na tej podstawie dobieraj sprzęt – unikniesz przewymiarowania lub niedoszacowania.

2️⃣ Zaplanuj redundancję uplinków i zasilania

Każda warstwa powinna mieć mechanizmy wysokiej dostępności (HA). W praktyce oznacza to podwójne uplinki do wyższej warstwy, stackowanie przełączników oraz redundantne zasilacze w kluczowych urządzeniach. To minimalizuje ryzyko przestoju.

3️⃣ Myśl o Wi-Fi 6E / 7 już na etapie access

Nowe standardy Wi-Fi wymagają większej przepustowości i zasilania PoE. Zaplanuj przełączniki z odpowiednim budżetem PoE i portami 10/25G uplink, aby uniknąć kosztownych modernizacji w przyszłości.

4️⃣ Uwzględnij automatyzację i monitoring od początku

Projektuj sieć z myślą o zarządzaniu przez platformy takie jak Cisco DNA Center. Automatyzacja wdrożeń, polityk bezpieczeństwa i segmentacji (SD-Access) oraz proaktywne monitorowanie pozwalają obniżyć koszty operacyjne i zwiększyć bezpieczeństwo.

5️⃣ Traktuj LAN jako część większej architektury (SD-WAN, security, cloud)

Sieć LAN nie działa w izolacji – musi współpracować z rozwiązaniami WAN, chmurą i systemami bezpieczeństwa. Zaplanuj integrację z firewallami, kontrolerami Wi-Fi, systemami NAC (np. Cisco ISE) oraz z architekturą SD-WAN, aby zapewnić spójność i skalowalność.

Najczęstsze błędy w projektowaniu sieci warstwowej

Projektowanie sieci warstwowej wymaga nie tylko znajomości technologii, ale przede wszystkim zrozumienia ról poszczególnych warstw oraz ich wpływu na stabilność, bezpieczeństwo i skalowalność całej infrastruktury. W praktyce wiele problemów w sieciach firmowych nie wynika z ograniczeń sprzętowych, lecz z błędów popełnianych już na etapie projektowym. Niewłaściwe projektowanie sieci warstwowej może prowadzić do trudności w rozbudowie, problemów z wydajnością, braku widoczności ruchu oraz zwiększonych kosztów utrzymania sieci w dłuższej perspektywie.

- Brak wyraźnego podziału ról przełączników

- Przeciążenie warstwy access routingiem

- Zbyt słaby core „na start”

- Brak zapasu portów i przepustowości

- Brak automatyzacji i monitoringu

- Ignorowanie przyszłych wymagań Wi-Fi

- Projektowanie LAN w oderwaniu od WAN

Projektowanie sieci warstwowej – kiedy zlecić specjalistom?

Projektowanie sieci warstwowej przestaje być prostym zadaniem konfiguracyjnym w momencie, gdy infrastruktura IT zaczyna bezpośrednio wpływać na ciągłość działania biznesu. Wraz ze wzrostem skali środowiska, liczby użytkowników oraz znaczenia aplikacji, sieć LAN staje się krytycznym elementem architektury IT, który wymaga spójnego podejścia projektowego, a nie doraźnych zmian.

W praktyce sieć LAN przestaje być „prostą instalacją”, gdy:

- rośnie liczba użytkowników i urządzeń końcowych,

- pojawiają się aplikacje krytyczne, takie jak systemy ERP, systemy finansowe czy komunikacja czasu rzeczywistego,

- wdrażany jest model Zero Trust, wymagający segmentacji i kontroli dostępu na poziomie sieci,

- planowana jest integracja sieci LAN z SD-WAN, usługami chmurowymi oraz środowiskami hybrydowymi.

W takich scenariuszach projektowanie sieci warstwowej realizowane przez doświadczonego integratora IT pozwala:

- znacząco zredukować ryzyko błędów projektowych, które ujawniają się dopiero na etapie rozbudowy lub awarii,

- obniżyć długoterminowe koszty utrzymania infrastruktury, dzięki właściwemu doborowi sprzętu i architektury,

- zapewnić spójność architektury sieciowej z pozostałymi obszarami IT – bezpieczeństwem, chmurą, SD-WAN oraz systemami zarządzania.

Dzięki temu sieć przestaje być jedynie zapleczem technicznym, a zaczyna pełnić rolę stabilnej i przewidywalnej platformy wspierającej rozwój organizacji.

Podsumowanie

Projektowanie sieci warstwowej w architekturze access – distribution – core, w połączeniu z przełącznikami Cisco Catalyst, rozwiązaniami SD-Access, Cisco DNA Center oraz integracją z SD-WAN, pozostaje jednym z najbardziej dojrzałych i przyszłościowych modeli budowy nowoczesnej sieci firmowej.

Takie projektowanie sieci warstwowej:

- skaluje się wraz z rozwojem biznesu,

- upraszcza zarządzanie infrastrukturą,

- zwiększa poziom bezpieczeństwa,

- przygotowuje organizację na kolejne lata rozwoju IT.

Jeśli planujesz modernizację lub projektowanie nowej sieci LAN, warto spojrzeć na nią nie jak na zbiór przełączników, lecz jak na spójną architekturę sieciową, która realnie wspiera cele biznesowe organizacji.

Zaprojektuj sieć warstwową, która będzie gotowa na przyszłość

Projektowanie sieci warstwowej to nie tylko dobór przełączników, ale przede wszystkim spójna architektura access, distribution i core, uwzględniająca bezpieczeństwo, automatyzację, SD-WAN oraz rozwój Wi-Fi 6E i Wi-Fi 7.

W Nomacom projektujemy i wdrażamy nowoczesne sieci LAN oparte o Cisco Catalyst, SD-Access i centralne zarządzanie, dopasowane do realnych potrzeb biznesowych – od średnich firm po środowiska enterprise.